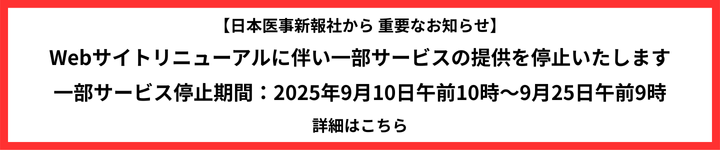

お知らせ

【識者の眼】「閉じたネットワーク神話と構造的課題について」近藤博史

大阪急性期・総合医療センターへのサプライチェーン型サイバー攻撃は、提携する給食事業者が保有する外部接続機器の脆弱性から侵入されたことが原因で、会社・病院間の専用回線を経て、データが暗号化され、電子カルテが停止した事件です。

データが暗号化されたことから「ランサム攻撃」と報道されましたが、WannaCryやEmotetなど「ランサムウェア攻撃」とは対策が異なります。サイバー攻撃対策は泥棒対策と似て、侵入防御と貴重品保全の2方向が必要です。「ランサムウェア」の侵入はメール添付ファイルやWeb接続等からで、この対策は侵入時のウイルス検知でした。しかし、ここを「部品」の状態で通過するようになりウイルスを検知できなくなり、端末上でウイルスが完成したところで検知するEDR(endpoint detection and response)と呼ぶ新しい方法が必要になりました。

一方、脆弱性侵入はFWやVPNなど、ネットワーク機器のバグからクラッカーが侵入するものです。対策は外部接続機器のアプリのバージョンを記録し、バグの公表があれば、素早く該当機器を調査し、合致したものがあれば対応することです。

では、サプライチェーン型の対策は何でしょうか。サプライチェーン型は病院の組織外からの侵入になりますが、日本では想定されていませんでした。サプライ側の機器と病院内の給食システム機器の通信制限も監視もされておらず、驚くことは病院内給食サーバと病院内サーバの管理者権限・パスワードが共通のものが使用されていたのです。「閉じたネットワーク神話」ですが、有害者の侵入しない閉じたネットワーク内と考え、共通の管理者権限・パスワードを使用することにより各ソフトウェアの更新時に新ソフトの導入を容易にしていたのです。

本来、サーバの管理者権限はサーバごとにわけて管理し、管理者以外に一時的に使用させた場合はその都度パスワードを変更すべきです。しかし、日本では電子カルテと部門システムの一括契約で昔から行われていました。2023年にガイドラインが改訂されたので全国的に修正されてくるものと思います。

なお、病院内の別の2つのシステムは標準形式SS-MIXで接続され侵入を免れ、紙運用時に過去情報取得のため印字され利用されました。標準形式通信はウイルス検知システム以上にウイルスを排除することができ、通信が限定された標準形式通信はウイルス侵入が難しく、データ取り込み時にエラーになり通信監視もできます。

さて、電子カルテと部門システムの一括導入契約ではサーバ間通信はコードもファイル形式も独自です。このことは電子カルテや部門システムの販売業者の変更を難しくします。検査部門と電子カルテ間の検査結果の通信は1日分を縦横に患者IDと検査IDの表形式ファイルとし、一括上書き保存しており修正されても現在のものしか残らない現状もあります。

電子カルテが医療機関に導入されて約20年、独自通信は保守的ですが、世界の標準化通信は多くの意見から改良され、管理も明確です。データの発生近傍で標準化され、途中で変化させないシステムが診療研究基盤として望まれます。

近藤博史(日本遠隔医療学会会長、協和会協立記念病院院長)[サプライチェーン型サイバー攻撃][ランサム攻撃]